أفادت شركة أمنية أن تطبيقًا ضارًا تم تنزيله من Google Play أكثر من 10000 مرة قام بتثبيت حصان طروادة للوصول عن بعد خلسة والذي سرق كلمات مرور المستخدمين ورسائلهم النصية وبيانات سرية أخرى.

ظهر حصان طروادة ، الذي يحمل اسمي TeaBot و Anatsa مايو الماضي. استخدمت برامج البث وأساءت استخدام خدمات الوصول إلى Android بطريقة تسمح لمنشئي البرامج الضارة بمشاهدة شاشات الأجهزة المصابة عن بُعد والتفاعل مع العمليات التي تنفذها الأجهزة. في ذلك الوقت ، تمت برمجة TeaBot لسرقة البيانات من قائمة محددة مسبقًا من التطبيقات من حوالي 60 بنكًا حول العالم.

يوم الثلاثاء ، شركة الأمن Cleafy ذكرت أن TeaBot عاد. هذه المرة ، انتشر حصان طروادة من خلال تطبيق ضار يسمى QR Code & Barcode Scanner ، والذي سمح للمستخدمين بالتفاعل مع رموز QR والباركود ، كما اقترح الاسم. كان التطبيق يحتوي على أكثر من 10000 تثبيت قبل أن يقوم باحثو Cleafy بإخطار Google بالنشاط الاحتيالي وإزالته Google.

“أحد أكبر الاختلافات[s]، مقارنة بالعينات المكتشفة خلال … مايو 2021 ، هو زيادة التطبيقات المستهدفة التي تشمل الآن تطبيقات الخدمات المصرفية المنزلية وتطبيقات التأمين ومحافظ التشفير وتبادل العملات المشفرةكتب باحثو كليفى. “في أقل من عام ، نما عدد التطبيقات التي تستهدفها TeaBot بأكثر من 500٪ ، حيث انتقل من 60 هدفًا إلى أكثر من 400.”

في الأشهر الأخيرة ، بدأ TeaBot أيضًا في دعم لغات جديدة بما في ذلك الروسية والسلوفاكية والصينية الماندرين لعرض الرسائل المخصصة على الهواتف المصابة. تم اكتشاف تطبيق الماسح الاحتيالي الموزع على Play على أنه ضار من خلال خدمتين فقط من خدمات مكافحة البرامج الضارة ، ولم يطلب سوى أذونات قليلة في وقت تنزيله. صورت جميع المراجعات التطبيق على أنه شرعي ويعمل بشكل جيد ، مما يجعل من الصعب على الأشخاص الأقل خبرة التعرف على أنها خطر.

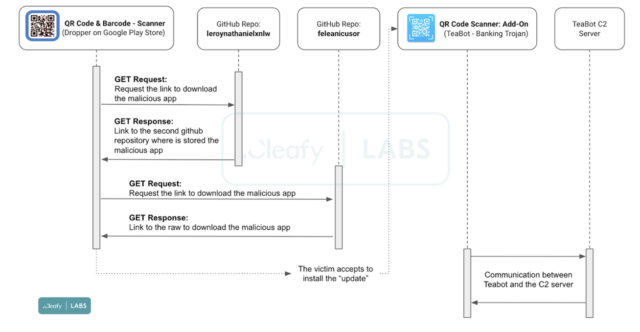

بمجرد التثبيت ، يعرض تطبيق QR Code & Barcode Scanner الضار نافذة منبثقة لإعلام المستخدمين بتوفر تحديث. ولكن بدلاً من إتاحة التحديث من خلال Play كما هو معتاد ، قامت النافذة المنبثقة بتنزيله من مستودعات GitHub المحددة التي أنشأها مستخدم يُدعى feleanicusor. قام المستودعين ، بدورهما ، بتثبيت TeaBot.

يقدم هذا الرسم البياني لمحة عامة عن سلسلة العدوى التي طورها مؤلفو TeaBot:

كليفى

كتب باحثو Cleafy:

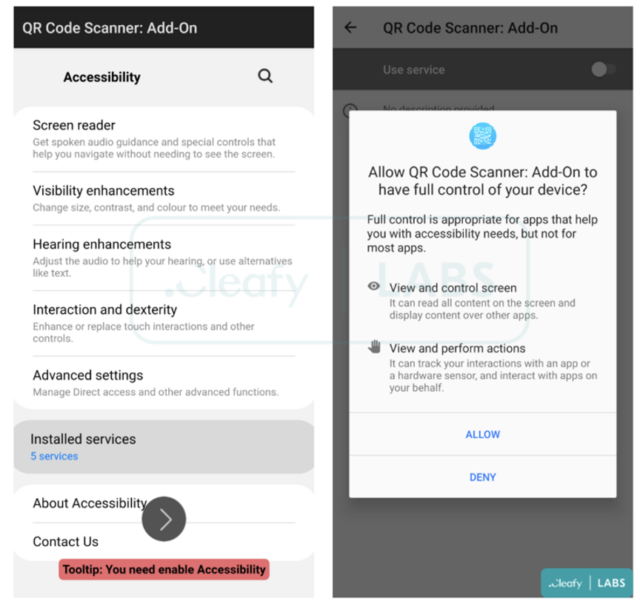

بمجرد قبول المستخدمين لتنزيل “التحديث” الوهمي وتنفيذه ، سيبدأ TeaBot في عملية التثبيت عن طريق طلب أذونات خدمات الوصول من أجل الحصول على الامتيازات المطلوبة:

- شاشة العرض والتحكم: تستخدم لاسترداد المعلومات الحساسة مثل بيانات اعتماد تسجيل الدخول والرسائل النصية القصيرة ورموز 2FA من شاشة الجهاز.

- عرض وتنفيذ الإجراءات: تُستخدم لقبول أنواع مختلفة من الأذونات ، فورًا بعد مرحلة التثبيت ، ولتنفيذ إجراءات ضارة على الجهاز المصاب.

كليفى

TeaBot هو أحدث جزء من البرامج الضارة لنظام Android يتم نشره عبر سوق تطبيقات Google الرسمي. تسرع الشركة عمومًا في إزالة التطبيقات الضارة بمجرد الإبلاغ عنها ، لكنها لا تزال تكافح لتحديد البرامج الضارة من تلقاء نفسها. لم يرد ممثلو Google على رسالة بريد إلكتروني تطلب تعليقًا على هذه المشاركة.

تحتوي مشاركة الثلاثاء من Cleafy على قائمة بالمؤشرات التي يمكن للأشخاص استخدامها لتحديد ما إذا قاموا بتثبيت التطبيق الضار.

قائمة الصورة بواسطة صور جيتي

“معجب بوسائل التواصل الاجتماعي. باحث شغوف بثقافة البوب. محلل. لحم مقدد. عاشق شرير للطعام.”